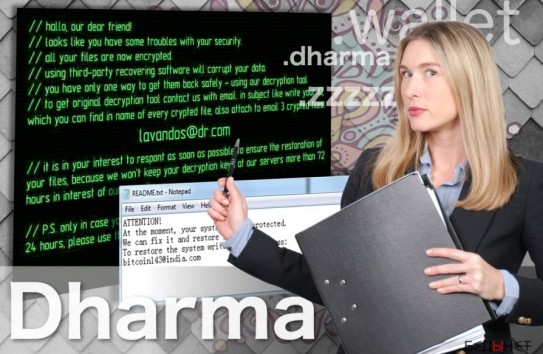

Серверы госучреждений атаковал вирус Dharma

17.01.2020, 12:00

В первой декаде января серверы ряда государственных учреждений Молдовы

были атакованы вирусом Dharma, который ограничивает доступ пользователей

к шифрованию файлов.

Как сообщили агентству "ИНФОТАГ" в Службе информационных технологий и кибербезопасности, в обмен на доступ к информации на компьютере вирус требует выплату вознаграждения в виде криптовалюты Биткойн.

Dharma способен проникать на все версии операционной системы, включая Windows 7, Windows 8.1 и Windows 10. После успешного проникновения на серверы вирус создает исполняемый файл в системных файлах% AppData% и % LocalAppData %, сканируя все существующие данные с расширением .doc, .docx, .xls, .pdf и другие для их шифрования.

Специалисты службы настоятельно рекомендуют тем, кто стал жертвой атаки вируса отключить зараженный ресурс от сети Интернет, что снижает риск распространения заражения на другие компьютеры корпоративной сети. Учитывая эволюцию подобного рода вирусов, в Службе ожидают увеличения в наступившем году атак на ресурсы частных и государственных учреждений. В 2019 году специалисты регистрировали атаки вирусов-вымогателей CryptoLoot, Coinhive, JSEcoin, XMRig, Emotet, LokiBot, GrandCrab, Ramnit.

Для снижения риска угроз заражения компьютеров в Службе рекомендуют, среди прочего, сообщать об инциденте ответственным лицам; не открывать подозрительные ссылки и подозрительные вложения; регулярно копировать данные на компьютерах и обновлять антивирусные программы; систематически обновлять операционные системы; не использовать неизвестные USB; пользователям не передавать неизвестным личные данные.

Как сообщили агентству "ИНФОТАГ" в Службе информационных технологий и кибербезопасности, в обмен на доступ к информации на компьютере вирус требует выплату вознаграждения в виде криптовалюты Биткойн.

Dharma способен проникать на все версии операционной системы, включая Windows 7, Windows 8.1 и Windows 10. После успешного проникновения на серверы вирус создает исполняемый файл в системных файлах% AppData% и % LocalAppData %, сканируя все существующие данные с расширением .doc, .docx, .xls, .pdf и другие для их шифрования.

Специалисты службы настоятельно рекомендуют тем, кто стал жертвой атаки вируса отключить зараженный ресурс от сети Интернет, что снижает риск распространения заражения на другие компьютеры корпоративной сети. Учитывая эволюцию подобного рода вирусов, в Службе ожидают увеличения в наступившем году атак на ресурсы частных и государственных учреждений. В 2019 году специалисты регистрировали атаки вирусов-вымогателей CryptoLoot, Coinhive, JSEcoin, XMRig, Emotet, LokiBot, GrandCrab, Ramnit.

Для снижения риска угроз заражения компьютеров в Службе рекомендуют, среди прочего, сообщать об инциденте ответственным лицам; не открывать подозрительные ссылки и подозрительные вложения; регулярно копировать данные на компьютерах и обновлять антивирусные программы; систематически обновлять операционные системы; не использовать неизвестные USB; пользователям не передавать неизвестным личные данные.

Новости по теме

- Сегодня, 09:50

- Сегодня, 09:34

- Сегодня, 08:18

- 19.04, 15:11

- 19.04, 14:22

- 19.04, 13:39

- 19.04, 09:42

- 18.04, 16:14

- 17.04, 16:00

- 17.04, 12:00

Комментарии (0) Добавить комментарии

Новости по теме

- Сегодня, 09:50

- Сегодня, 09:34

- Сегодня, 08:18

- 19.04, 15:11

- 19.04, 14:22

- 19.04, 13:39

- 19.04, 09:42

- 18.04, 16:14

- 17.04, 16:00

- 17.04, 12:00